La "red fantasma" de YouTube difunde información falsa a través de 3.000 vídeos falsos.

La empresa de ciberseguridad Check Point Research (CPR) ha expuesto la Ghost Network, una “operación de distribución de malware” altamente sofisticada, a gran escala y con fines económicos. Aunque activa desde 2021, su producción de vídeo malicioso se triplicó drásticamente en 2025, lo que demuestra un preocupante aumento de su eficacia y alcance.

La investigación de CPR identificó y denunció más de 3.000 vídeos maliciosos, lo que condujo a una colaboración directa con Google para la eliminación masiva y la interrupción de las actividades delictivas.

Según el análisis de CPR, el éxito de la red radica en su estructura avanzada, modular y basada en roles, diseñada para resistir bloqueos de la plataforma. Esto significa que toda la operación está dividida en partes especializadas y reemplazables (módulos), donde los roles se dividen en tres categorías principales:

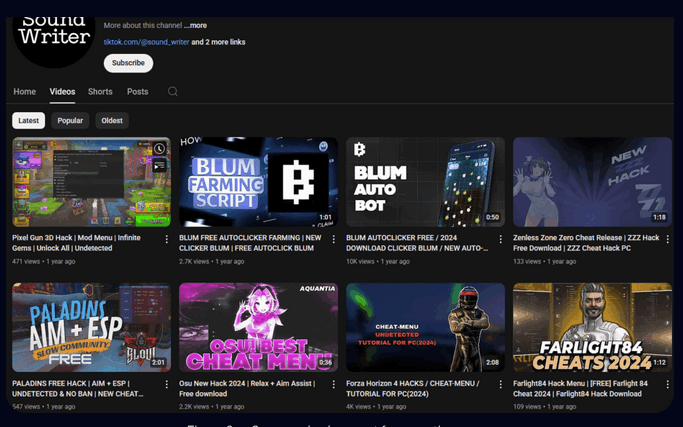

Cuentas de vídeo:

Estos son los principales puntos de distribución, que suelen consistir en canales legítimos pirateados (algunos con gran número de suscriptores, como @Afonesio1) cuyo contenido original se borra. Luego suben vídeos falsos, de estilo tutorial, como principal gancho.

Cuentas postales:

Estos ataques utilizan funciones de la plataforma menos controladas, como los mensajes de la comunidad de YouTube, para distribuir enlaces de descarga actualizados y las contraseñas necesarias para los archivos maliciosos, lo que garantiza que el ataque siga siendo viable incluso si se eliminan los enlaces de vídeo.

Cuentas interactivas:

Estas técnicas utilizan bots automatizados para inundar los comentarios con falsos elogios positivos, inflando artificialmente la interacción con el vídeo y creando una ilusión crítica de legitimidad.

Esta división especializada permite a los operadores reemplazar rápidamente cualquier cuenta bloqueada sin interrumpir la campaña general. El vídeo malicioso más visto en la investigación tenía como objetivo Adobe Photoshop y alcanzó la impresionante cifra de 293 000 visualizaciones y 54 comentarios.

Toda la operación constituye un claro ejemplo de ciberdelincuencia con fines económicos, dirigida a usuarios que buscan bienes digitales ilícitos, como software pirateado (por ejemplo, Adobe Photoshop o Microsoft Office) o trucos para videojuegos (como Roblox ). La infección comienza cuando un usuario hace clic en un enlace malicioso que lo redirige a un archivo alojado en servicios en la nube de confianza (como Dropbox, MediaFire o Google Drive) para eludir la seguridad.

Los delincuentes emplean ingeniería social para engañar a la víctima y lograr que descargue un archivo protegido con contraseña y, lo que es crucial, que desactive el software antivirus como Windows Defender . La carga final es un peligroso malware de robo de información (principalmente Lumma Stealer —antes de su desmantelamiento— o Rhadamanthys Stealer ) diseñado para robar datos confidenciales, como credenciales del navegador, cookies de sesión e información de monederos de criptomonedas.

Para mantener su persistencia, los actores de amenazas rotan rápidamente su infraestructura de Comando y Control (C2) cada pocos días para evadir la detección automatizada o la inclusión en listas negras. Cabe destacar que CPR no ha atribuido públicamente esta red a ningún grupo APT conocido.

Cabe destacar que este concepto no es nuevo; los investigadores mencionan que es similar a la red fantasma Stargazers, descubierta previamente en GitHub. La principal conclusión, según Check Point Research, es reconocer «la facilidad con la que se puede manipular la confianza a gran escala y la eficacia de la colaboración para contrarrestarlo», lo que hace imprescindible una defensa coordinada.

HackRead